Internet, en sus comienzos, era el resultado de

una investigación respaldada por el Departamento de Defensa de Estados Unidos

(DoD). Su objetivo principal fue tener un medio de comunicación que pudiera

soportar la destrucción de numerosos sitios e instalaciones de transmisión sin

interrumpir el servicio. Esto implica que la tolerancia a fallas era el foco

del esfuerzo del trabajo de diseño de internetwork inicial. Los primeros

investigadores de red observaron las redes de comunicación existentes, que en

sus comienzos se utilizaban para la transmisión de tráfico de voz, para

determinar qué podía hacerse para mejorar el nivel de tolerancia a fallas.

El resultado de la implementación de medidas

para mejorar tanto la calidad del servicio como la seguridad de las comunicaciones

de red es un aumento en la complejidad de la plataforma de red subyacente.

Debido a que Internet continúa expandiéndose para ofrecer más y nuevos

servicios, su futuro depende de las nuevas y más sólidas arquitecturas en

desarrollo que incluyen estas cuatro características: tolerancia a fallas,

escalabilidad, calidad del servicio y seguridad.

Tolerancia a fallas

Redes orientadas a la conexión, conmutadas por circuito

Para comprender el desafío con el que se

enfrentaron los investigadores del DoD, es necesario observar cómo funcionaban

los sistemas telefónicos: Cuando una persona realiza una llamada utilizando un

teléfono tradicional, la llamada primero pasa por un proceso de configuración

en el cual se identifican todas las conmutaciones telefónicas entre la persona

y el teléfono al que está llamando. Se

crea una ruta temporal o circuito a través de las distintas ubicaciones de conmutación a utilizar

durante la duración de la llamada telefónica. Si falla algún enlace o

dispositivo que participa en el circuito, la llamada se cae. Para volver a

conectarse, se debe realizar una nueva llamada y crear un nuevo circuito entre el

teléfono de origen y el de destino.

Este tipo de red orientada a la conexión se

llama red conmutada por circuito. Las primeras redes conmutadas por circuito no

recreaban en forma dinámica los circuitos descartados. Para recuperarse de una falla, se deben iniciar nuevas llamadas y crear

nuevos circuitos de extremo a

extremo.

Muchas redes conmutadas por circuitos otorgan

prioridad al mantenimiento de conexiones de circuitos existentes a expensas de

nuevas solicitudes de circuitos. En este tipo de red orientada a la conexión,

una vez establecido el circuito, aunque no exista comunicación entre las

personas en ningún extremo de la llamada, el circuito permanece conectado y los

recursos se reservan hasta que una de las partes desconecta la llamada. Debido

a que existe una determinada capacidad para crear nuevos circuitos, es posible

que a veces reciba un mensaje de que todos los circuitos están ocupados y no

pueda realizar la llamada.

La Calidad de servicio que

puede ofrecer una red es un tema vital y, en algunas situaciones, es crucial.

Imagine las consecuencias si se descarta una llamada de pedido de ayuda a un

centro de emergencias, o si se pierde la señal de control de una pieza

automatizada de maquinaria pesada. Una responsabilidad clave para los

administradores de red en una organización es establecer una política de

calidad de servicio para asegurar que se apliquen los mecanismos para cumplir

los objetivos.

Redes sin conexión,

conmutadas por paquetes

En la búsqueda de una red que pueda soportar

la pérdida de una cantidad significativa de sus servicios de transmisión y conmutación,

los primeros diseñadores de Internet reevaluaron las investigaciones iniciales

acerca de las redes conmutadas por paquetes. La premisa para este tipo de redes

es que un simple mensaje puede dividirse en múltiples bloques de mensajes. Los

bloques individuales que contienen información de direccionamiento indican

tanto su punto de origen como su destino final. Utilizando esta información

incorporada, se pueden enviar por la red a través de diversas rutas esos

bloques de mensajes, denominados paquetes, y se pueden rearmar como el mensaje

original una vez que llegan al destino.

Los

dispositivos dentro de la misma red no tienen en cuenta el contenido de los

paquetes individuales, sólo es visible la dirección del destino final y del

próximo dispositivo en la ruta hacia ese destino. No se genera ningún

circuito reservado entre emisor y receptor. Cada paquete se envía en forma independiente desde una ubicación de

conmutación a otra y, en cada ubicación, se decide qué ruta utilizar para

enviar el paquete al destino final. Si una ruta utilizada anteriormente ya no

está disponible, la función de enrutamiento puede elegir en forma dinámica la

próxima ruta disponible. Debido a que los mensajes se envían por partes, en

lugar de hacerlo como un mensaje completo y único, los pocos paquetes que pueden perderse, en caso de que se produzca una

falla, pueden volver a transmitirse al destino por una ruta diferente. En muchos

casos, el dispositivo de destino no tiene en cuenta que se ha producido una

falla o re-enrutamiento.

Los investigadores del Departamento de

Defensa (DoD) se dieron cuenta de que una red sin conexión conmutada por paquetes

tenía las características necesarias para admitir una arquitectura de red

resistente y tolerante a fallas. En una red conmutada por paquetes no existe la necesidad de un circuito

reservado y simple de extremo a extremo. Cualquier parte del mensaje puede

enviarse a través de la red utilizando una ruta disponible. Los paquetes que

contienen las partes de los mensajes de diferentes orígenes pueden viajar por

la red al mismo tiempo. El problema de los circuitos inactivos o no utilizados

desaparece; todos los recursos disponibles pueden utilizarse en cualquier

momento para enviar paquetes al destino final. Al proporcionar un método para

utilizar dinámicamente rutas redundantes sin intervención del usuario, Internet

se ha vuelto un método de comunicación tolerante a fallas y escalable.

Aunque las redes sin conexión, conmutadas por

paquetes, cubren las necesidades del DoD y siguen siendo la infraestructura

primaria de la Internet

actual, hay algunos beneficios en un sistema orientado a la conexión como el sistema

telefónico conmutado por circuito: Debido a que los recursos de las diferentes

ubicaciones de conmutación están destinados a proporcionar un número

determinado de circuitos, pueden garantizarse la calidad y consistencia de los mensajes

transmitidos en una red orientada a la conexión. Además, el proveedor del

servicio puede cargar los usuarios de la red durante el período de tiempo en

que la conexión se encuentra activa (la capacidad de cargar los usuarios para

conexiones activas a través de la red es una premisa fundamental de la

industria del servicio de telecomunicaciones).

Escalabilidad

El hecho de que Internet se expanda a esta

velocidad, sin afectar seriamente el rendimiento de usuarios individuales, es una

función del diseño de los protocolos y de las tecnologías subyacentes sobre la

cual se construye.

Internet, hecho de una colección de redes

públicas y privadas interconectadas, tiene una estructura jerárquica en capas

para servicios de direccionamiento, designación y conectividad. En cada nivel o

capa de la jerarquía, los operadores de red individual mantienen relaciones

entre pares con otros operadores en el mismo nivel. Como resultado, el tráfico

de redes destinado para servicios regionales y locales no necesita cruzar a un

punto central para su distribución. Los servicios comunes pueden duplicarse en

diferentes regiones, manteniendo el tráfico de las redes backbone de nivel

superior.

Aunque no existe una organización que regule

Internet, los operadores de las diferentes redes individuales que proporcionan

la conectividad de Internet cooperan para cumplir con los protocolos y

estándares aceptados. La adherencia a los estándares permite a los fabricantes

de hardware y software concentrarse en las mejoras del producto en áreas de

rendimiento y capacidad, sabiendo que los nuevos productos pueden integrarse y

mejorar la infraestructura existente.

La arquitectura de Internet actual, altamente

escalable, no siempre puede mantener el ritmo de la demanda del usuario. Los

nuevos protocolos y estructuras de direccionamiento están en desarrollo para

cumplir con el ritmo acelerado al cual se agregan los servicios y aplicaciones

de Internet.

Provisión

de calidad de servicio

Las redes deben proporcionar servicios

seguros, predecibles, mensurables y, a veces, garantizados. Sin embargo, la

arquitectura de red conmutada por paquetes no garantiza que todos los paquetes

que conforman un mensaje en particular lleguen a tiempo, en el orden correcto,

ni aun garantizan la llegada.

Las redes también necesitan mecanismos para

administrar el tráfico de redes congestionado. La congestión se genera cuando

la demanda de recursos de red supera la capacidad disponible.

Si todas las redes tuvieran recursos

infinitos no habría necesidad de utilizar mecanismos QoS para garantizar la

calidad de servicio. Desafortunadamente, éste no es el caso, existen algunas

restricciones en los recursos de red que no pueden evitarse. Las restricciones

incluyen limitaciones tecnológicas, costos y disponibilidad local del servicio

de alto ancho de banda (medida de la capacidad de transmisión de datos de la

red).

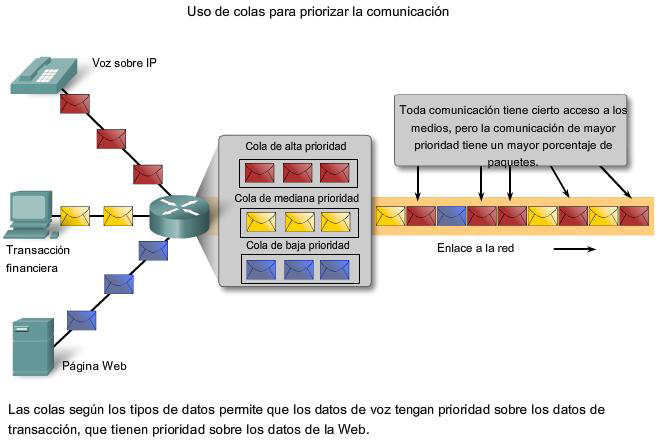

Cuando se producen intentos de comunicaciones

simultáneas en la red, la demanda de ancho de banda puede exceder su disponibilidad.

La solución obvia para esta situación sería aumentar la cantidad de ancho de

banda disponible, pero debido a las restricciones anteriormente mencionadas,

esto no siempre es posible. En la mayoría de los casos, cuando el volumen de

paquetes es mayor de lo que se puede transportar en la red, los dispositivos

colocan los paquetes en cola en la memoria hasta que haya recursos disponibles

para transmitirlos. Los paquetes en cola provocan retrasos y si el número de

paquetes en cola continúa aumentando, las colas de la memoria se llenan y los

paquetes se descartan.

El secreto para llegar a una solución exitosa

de calidad de aplicación de extremo a extremo es lograr la Calidad

de Servicio (QoS) necesaria

administrando los parámetros de pérdida de paquetes o de retraso en una red.

Por lo tanto, para asegurar la QoS

se requiere de un grupo de técnicas para administrar la utilización de los

recursos de red y para mantener una buena calidad de servicio, para las

aplicaciones que lo requieren, es necesario priorizar los tipos de paquetes de datos

que deben enviarse a expensas de otros tipos de paquetes que puedan retrasarse

o descartarse.

Lo ideal es asignar una prioridad exacta para

cada tipo de comunicación, pero en la actualidad, esto no resulta práctico ni posible.

Por lo tanto, clasificamos las aplicaciones en categorías según la calidad

específica de requisitos de servicios.

Para crear clasificaciones de datos QoS, utilizamos una combinación de las

características de comunicación y de la importancia relativa asignada a la

aplicación y luego incluimos todos los datos en la misma clasificación en base

a las mismas reglas. Por ejemplo, la comunicación sensible al tiempo o importante

debería clasificarse en forma diferente de la comunicación que puede esperar o es de menor

importancia.

Las características de la información que se

comunica también afectan a su administración. Por ejemplo, el envío de una película

utiliza una importante cantidad de recursos de red cuando se envía en forma

continua, sin interrupción pero otros tipos de servicios como los e-mails no

resultan tan demandantes en la red. Sin embargo, en una empresa, el

administrador puede decidir asignar la mayor parte de los recursos de red a la

película, considerando que ésta es la prioridad para los clientes, y que los

usuarios de e-mails pueden esperar algunos segundos más para que lleguen, siendo

mínimo el impacto y en otra empresa, la calidad del stream de vídeo no ser tan

importante como la información de control de procesos críticos que operen las

máquinas de fabricación.

Los mecanismos de QoS permiten el

establecimiento de estrategias de administración de cola que implementan prioridades

para las diferentes clasificaciones de los datos de aplicación.

Sin el diseño y la implementación correctos

de los mecanismos de QoS, los paquetes de datos se descartan sin considerar las

características de la aplicación ni la prioridad. Algunas de las decisiones prioritarias

para una organización pueden ser:

§

Comunicaciones

sensibles al tiempo:

aumentan la prioridad por servicios como el teléfono o la distribución de vídeos.

§

Comunicaciones no

sensibles al tiempo:

disminuyen la prioridad de recuperación de páginas Web o de correos electrónicos.

§

Mucha importancia

para la empresa:

aumenta la prioridad de control de producción o de datos de transacciones comerciales.

§

Comunicación

indeseable:

disminuye la prioridad o bloquea la actividad no deseada como la transferencia

de archivos entre pares o el entretenimiento en vivo.

Provisión

de seguridad de red

La infraestructura de red, los servicios y

los datos contenidos en las computadoras conectadas a la red son activos comerciales

y personales muy importantes. Comprometer la integridad de estos activos puede

ocasionar serias repercusiones financieras y comerciales.

Algunas de las consecuencias de la ruptura en

la seguridad de la red son:

§

Interrupciones

de red que impiden la realización de comunicaciones y de transacciones, con la

consecuente pérdida de negocios,

§

mal

direccionamiento y pérdida de fondos personales o comerciales,

§

propiedad

intelectual de la empresa (ideas de investigación, patentes o diseños) que son

robados y utilizados por la competencia, o

§

detalles

de contratos con clientes que se divulgan a los competidores o son hechos

públicos, generando una pérdida de confianza del mercado de la industria.

La falta de confianza pública en la

privacidad, confidencialidad y niveles de integridad de los negocios puede

derivar en la pérdida de ventas y, finalmente, en la quiebra de la empresa.

Existen dos tipos de cuestiones de seguridad de la red que se deben tratar a

fin de evitar serias consecuencias: seguridad de la infraestructura de la red y

seguridad del contenido.

Asegurar la infraestructura de la red incluye

la protección física de los dispositivos que proporcionan conectividad de red y

evitan el acceso no autorizado al software de administración que reside en

ellos. La seguridad del contenido se refiere a la protección de la información

contenida en los paquetes que se transmiten en la red y la información

almacenada en los dispositivos conectados a ésta.

Al transmitir la información en Internet u

otra red, los dispositivos y las instalaciones por las que viajan los paquetes

desconocen el contenido de los paquetes individuales. Se deben implementar

herramientas para proporcionar seguridad al contenido de los mensajes

individuales sobre los protocolos subyacentes que rigen la forma en que los

paquetes se formatean, direccionan y envían. Debido a que el reensamblaje y la

interpretación del contenido se delegan a programas que se ejecutan en sistemas

individuales de origen y destino, muchos de los protocolos y herramientas de

seguridad deben implementarse también en esos sistemas.

Las medidas de seguridad que se deben tomar

en una red son:

§

Evitar

la divulgación no autorizada o el robo de información,

§

evitar

la modificación no autorizada de información y

§

evitar

la Denegación

de Servicio.

Los medios para lograr estos objetivos

incluyen:

§

Garantizar la

confidencialidad:

La privacidad de los datos se logra permitiendo que lean los datos solamente

los receptores autorizados y designados (individuos, procesos o dispositivos). Un

sistema seguro de autenticación de usuarios, el cumplimiento de las contraseñas

difíciles de adivinar y el requerimiento a los usuarios para que las cambien

frecuentemente ayudan a restringir el acceso a las comunicaciones y a los datos

almacenados en los dispositivos adjuntos de la red. Cuando corresponda, el

contenido encriptado asegura la confidencialidad y reduce las posibilidades de

divulgación no autorizada o robo de información.

§ Mantener la integridad de la comunicación: La integración de

datos significa que la información no se alteró durante la transmisión de origen

a destino. La integración de datos puede verse comprometida cuando al dañarse

la información, ya sea en forma intencional o accidental, antes de que el

receptor correspondiente la reciba. La integridad de origen es la confirmación

de que se validó la identidad del emisor. Se compromete la integridad del origen

cuando un usuario o dispositivo falsifica su identidad y proporciona

información incorrecta al destinatario. El uso de firmas digitales, algoritmos

de hash y mecanismos de checksum son formas de proporcionar integridad de origen

y de datos a través de la red para evitar la modificación no autorizada de

información.

§

Garantizar disponibilidad: La

garantía de confidencialidad e integridad son irrelevantes si los recursos de

red están sobrecargados o no disponibles. Disponibilidad significa tener la

seguridad de acceder en forma confiable y oportuna a los servicios de datos para

usuarios autorizados. Los recursos pueden no estar disponibles durante un

ataque de Denegación de Servicio (DoS) o por la propagación de un virus de

computadora. Los dispositivos firewall de red, junto con el software antivirus de

los equipos de escritorio y de los servidores pueden asegurar la confiabilidad

y solidez del sistema para detectar, repeler y resolver esos ataques. La

creación de infraestructuras de red completamente redundantes, con pocos puntos

de error, puede reducir el impacto de esas amenazas.